WannaCry — Vorratsdatenspeicherung — SMS-2FA — re:publica — Termine — 34C3

Ein paar Tage später dran als gewohnt und genau richtig, um den Fallout der Ransomware WannaCry zusammenzufegen, die über das Wochenende ihr Unwesen auf den ungepatchten Windows-Computern der Welt getrieben hat. Dazu blicken wir auf die geplante vorzeitige Verschärfung der Vorratsdatenspeicherung und die Probleme, die Provider mit ihrer Umsetzung haben, die re:publica in Berlin. Dann verkünden wir noch ein paar Termine und besonders auf die neue Location des 34C3.

Für diese Episode von Logbuch:Netzpolitik liegt auch ein vollständiges Transkript mit Zeitmarken und Sprecheridentifikation vor.

Bitte beachten: das Transkript wurde automatisiert erzeugt und wurde nicht nachträglich gegengelesen oder korrigiert. Dieser Prozess ist nicht sonderlich genau und das Ergebnis enthält daher mit Sicherheit eine Reihe von Fehlern. Im Zweifel gilt immer das in der Sendung aufgezeichnete gesprochene Wort. Formate: HTML, WEBVTT.

Transkript

Shownotes

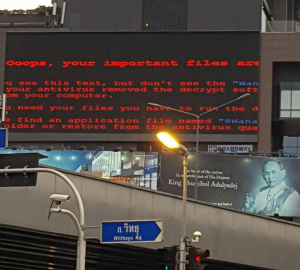

WannaCry

WannaCry

- DLF: Hacker-Angriff: G7 wollen Cybersicherheit verstärken

- Spiegel Online: “WannaCry”-Cyberattacke: Die Lehren aus dem weltweit größten Angriff mit Erpressungssoftware

- Tagesschau.de: Wanna Cry: Angriffstool aus dem Waffenschrank der NSA

- Microsoft: The need for urgent collective action to keep people safe online: Lessons from last week’s cyberattack

- Linus bei Tagesschau Live

- heute.de: “Wanna Cry”-Cyber-Attacke: Sicherheitslücke aus dem Giftschrank der NSA

- Wikipedia: Google Project Zero

Vorratsdatenspeicherung wird ausgebaut

- Zeit Online: Vorratsdatenspeicherung wird jetzt schon ausgeweitet

- Posteo: Bedenkliche Entwicklung: Wie Providern “Vorratsdatenspeicherung as a Service” angeboten wird

- netzpolitik.org: Vorratsdatenspeicherung ab Juli: Schlecht für Grundrechte – und Provider

- Marketing-Bullshit von Uniscon

SMS–2nd-Faktor-Hack

- Süddeutsche: IT-Sicherheit: Schwachstelle im Mobilfunknetz: Kriminelle Hacker räumen Konten leer

- Freak Show: FS181 Und ich hab selten Hals

- 25C3: Locating Mobile Phones using SS7

- 31C3: SS7: Locate. Track. Manipulate.You have a tracking device in your pocket

re:publica 2017

- Tagesspiegel: Digitalkonferenz in Berlin: Die re:publica ist erwachsen geworden

- Media Convention 2017: Coca Cola statt RTL, Edeka statt ProSieben: Marken produzieren Shows und Formate im Social Web

- Metronaut: Konfetti gegen die Bundeswehr… und warum die re:publica eine Chance verpasst hat

- Morgenpost: Störaktion: Konfetti-Angriff auf Bundeswehr-Werber bei der re:publica

Termine

- Berlin, c-base, 26.–28. Mai 2017: Freifunk Wireless Community Weekend

- Wien, Volkskundemuseum, 5.–11. Juli 2017: Wireless Battle of the Meshes

- Flensburg, Chaostreff Flensburg, 30. Juni – 2. Juli 2017: WeekendHack

- Wien, 23.–29. Oktober 2017: Privacy Week

- Leipzig, 27.–30. Dezember 2017: Chaos Communication Congress (34C3)

Epilog

- Alexander Lehmann: Cyberpeace vs. Cyberwar

Bei der Diskussion um aktuelle Windows Systeme sollte man nicht vergessen, dass das automatische Windows Update gelegentlich auch mal Selbstmord begeht. Das war z.B. bei Windows 7 erst im Oktober 2016 der Fall mit dem Update KB3177467, nachdem keine weiteren Updates mehr gesucht bzw. gefunden werden. Das fällt einem ja auch nur auf, wenn man sich den Updateverlauf von Windows ansieht und feststellt, dass seit Monaten keine neuen Updates gesucht wurden.

Wow! Danke, du hast recht.

Ja, hab ich auch gemerkt bei Win7. Das war irgendein Kernel-Update, aus welchen Gründen auch immer der Kernel mit dem Updater zu tun hat.

Schaut so aus das Microsoft selbst für XP noch einen patch gebracht hat für diese smb Lücke.

Für embedded & normal.

KB4012598

http://www.catalog.update.microsoft.com/ScopedViewInline.aspx?updateid=9e189800-f354-4dc8-8170-7bd0ad7ca09a

Tja, den haben sie Wochen vorher ihren zahlenden Kunden auch schon gegeben…

Ich hab wo gelesen (glaub Fefe), dass der „Killswitch“ eine fehlerhafte Sandbox-Erkennung sein soll. In einer Sandbox in der der Wurm analysiert werden soll wollen die Wurm-Schreiber, dass der Wurm einfach nix macht (um nicht analysiert werden zu können).

Quelle:

http://blog.fefe.de/?ts=a7e9b3ee

Kleine Ergänzung zu Fefes Post:

Es ist genau wie beschrieben eine typische Anti-Debug-Maßnahme. Der ‚Bug‘ in Wannacry war einfach, dass die nicht existente Domain nicht zufällig generiert, sondern hardcoded wurde. Nur dadurch ließ sich das Ding zum „Kill-Switch“ umfunktionieren…

How I accidentally stopped a global Wanna Decryptor ransomware attack

https://arstechnica.com/information-technology/2017/05/wanna-decryptor-kill-switch-analysis/

Aber das verstehe ich nicht ganz. Die Sandbox antwortet dem Wurm dann auf den request auf diese kryptische URL? Wieso tut die Sandbox das?

Verschiedene Sandbox-Environments handhaben das unterschiedlich. Viele speziell für Malware-Analyse eingesetzte Sandboxes emulieren aber standardmäßig jede angefragte Domain, um Infos darüber zu sammeln, welche Daten die Malware über diese Adresse auszutauschen versucht. Das ist eine relativ einfache dynamische Methode, um an Samplesets für Anfragen an C&C-Server oder Angriffsversuche auf DDoS-Targets zu gelangen.

Siehe auch:

http://www.commitstrip.com/en/2017/05/17/wannacrypt-bad-code-doesnt-pay-much/

Hi,

ich bin regelmäßig Wahlhelfer in München. Ich finde das genannte Verfahren, mit dem von CD Bootbaren System trotz Privat-PC nicht schlimm.

Die primäre Erfassung passiert auch bei dem beschrieben System recht sicher auf Papier. Die Ergebnisse werden dann digitalisiert, um sie zusammen zu addieren.

Alle Wahlhelfer des Stimmlokals und alle Zuschauer können die Zählung nachvollziehen und die Zahlen übernehmen und sich ne Kopie anlegen.

Durch die Diskette wird die Erfassung dezentral gemacht und die Wahlbehörde kann diese schnell zusammenfassen und über Stichproben Fehler erkennen. (Menge der Stichproben je nachdem wie knapp die Entscheidungen sind, wie viele Wähler, statistische Auffälligkeiten, etc.)

Zumindest hier in München werden die Wahllokaleergebnisse als CSV veröffentlicht. In anderen Gemeinden muss man das ectl. m anfordern, ist aber verfügbar. Somit kann ich die Ergebnisse, die ich in meinem Lokal erfasst habe mit dem offiziell erfassten vergleichen. Ich kann zudem die Zahlen aller Lokale aufauddieren und mit dem offiziellen Ergebnis vergleichen. Wenn ich einen Beobachter in einem anderen Lokal habe (oder ich in einer Region bin, in der mehrere Lokale im soeben Gebäude auch selber) kann man auch da das Ergebnis prüfen. Damit ist die Nachvollziehbarkeit durchaus gegeben.

Was auch passiert ist, dass ne handvoll zufällig bestimmter Wahllokale nachträglich nochmal komplett nachgezählt werden. Fehler fallen da dann auf.

So lange der paper trail und die Dokumentation der einzelnen Zwischenergebnisse da ist und der Zählprozess öffentlich ist (setzt dich um 18:00 ins Wahllokal und schau zu!) sehe solche summierungs Software als recht unkritisch an.

Problematisch wird es, wenn man Gimmicks wie den Scanner zur Zählung einsetzt. Auch da kann man behaupten, dass man ja zusehen kann. Aber da wird sich kaum ein Wahlvorstand hinstellen und abwarten, weil da jemand von Hand nachzählt. Man will das zählen ja doch zumeist schnell vorüber bringen, nach Stunden im Wahllokal. Da wird der Scanner gefüttert, Ergebnis hoch geladen und zusammen gepackt.

Bei Auszählung von Hand hatte ich nie ein Problem noch mal schnell die wichtigen Zahlen abzuschreiben oder einen der Zettel mit Zwischenrechnung mit zu nehmen …

jo

(Jetzt habe ich mich natürlich geoutet, jetzt wissen die, dass ich nachprüfen, d.h. die Illuminaten manipulieren künftig alle anderen Wahlbezirke …)

Ist vermutlich ne blöde Frage, aber wenn WannaCry nur vier unterschiedliche Bitcoin-Adressen verwendet, wie erkennt der Command & Control-Server dann, welches Opfer bezahlt hat? Ein „Verwendungszweck“-Feld gibt es bei Bitcoin ja nicht. Muss man WannaCry die eigene Wallet-Adresse mitteilen, so dass es die Zuordnung anhand des Absenders durchführen kann? Da könnte es aber dann zu race conditions kommen (d.h. als zahlungsunwilliges Opfer beobachtet man die Blockchain, und sobald eine Zahlung eines anderen eingeht, verwendet man dessen Absenderadresse).

gute frage.

Im Zweifel garnicht. Dann hat das Opfer aber schon gezahlt. Das ist für den „Anbieter“ durch.

Im Prinzip stimmt das, dem Angreifer könnte es egal sein.

Jedoch setzen die alle recht hohen Wert auf „Kundenzufriedenheit“, d.h. sie rücken den Schlüssel dann tatsächlich raus. Denn wenn sie das nicht tun würde, würde sich das rumsprechen und niemand würde mehr bezahlen.

Deshalb gibt es auch Empfehlungen von einigen Behörden (Meist US Behörden), einfach zu bezahlen, da das die einfachste und sicherste Methode ist, wieder an die Daten zu kommen.

Ob/Inwiefern das hier der Fall ist weiß ich nicht, aber deine Vermutung dass das in diesem Fall nicht klappen wird kann ich so leider unterschreiben :(

Durch Aufschieben des Februar Patchday blieben öffentliche bekannte Sicherheitslücken bei Microsoft über 1Monat ungepatcht:

https://heise.de/-3627965

https://heise.de/-3630931

Kommentar fefe:

Laut Google-Police hatte Microsoft 90 Tage Zeit. Drei Monate. DREI MONATE!

http://blog.fefe.de/?ts=a655fca5

Im März Patchday werden neben der SMB-Lücke auch weitere RemoteCode Exploits erwähnt.

https://heise.de/-3653806

https://steemit.com/shadowbrokers/@theshadowbrokers/oh-lordy-comey-wanna-cry-edition

Dort behaupten die Shadowbroker, dass die NSA Microsoft bezahlt hat, es nicht zu patchen, was quasi ein Totalschaden ist.

Das würde bedeuten, dass MS eigentlich seit AUGUST Zeit gehabt hatte, es zu patchen, da dort die Shadowbroker angesagt hatten, dass sie die Equation Group haben.

BTW: Sie behaupten nun, dass sie Daten über Atom- und Raketenprogramme von Russland, China, Nordkorea und den Iran haben!

re Bundeswehr

Hm, der Mercedes-Spot, der während des Protests lief, wurde gemacht, um viral zu gehen, die Agentur rühmt sich mit 30 Mio Views, das Ding ist immer noch online – aber es darf nicht in einem Video erscheinen? Urheberrecht ist bekanntlich seltsam, aber das kommt mir doch vorgeschoben vor:

http://www.fischerappelt.de/cases/mercedes-benz-vans-die-fusballhelden-des-steilhangs/

> keine Sau unterscheidet zwischen rp und mcb

Oh, ich dachte, es wäre common sense, diese Bühnen zu meiden, auf denen zu viele Leuten sitzen, die zu wenig zu sagen haben.

Allein in diesem Talk hat über 100 Mal jemand das Wort Marke gesagt. Sowas braucht diese Veranstaltung nicht.

Danke für die so angenehm unterhaltsame Folge!

Der Spagat zwischen deprimierender Welt und eigener Weltanschauen ist wunderbar getroffen. Mein Themenauge weint, mein Unterhaltungsohr zwingt mich zum nochmal hören.

Always remember, tragedy + time = comedy.

… Snowden … + time … = ….. maybe.

Vorratsdatenspeicherung….+ randsomware… = ۜ \(סּںסּَ` )/ۜ

…

best wishes

Bingo!

Ich glaube, ich habe die Cybersecuritylösung. Stellt euch mal vor, ich würde hinter Wannacry stecken und hätte jetzt diese 4? Bitcoinwallets, mit denen ich nichts Physisches kaufen kann. Was wäre, wenn ich die Kohle in Bug Bounties anlegen würde? Mein Slogen wäre: „Nehmt von den Ungepachten und gebt der Cybersociety!“ Call me RobinHat!

Da kommst du mit unter 100k (aktueller Stand) sicherlich sehr weit ;-) Aber die Idee gefällt mir.

Linus, ich schätze Deine Netzpolitischen und Sicherheitstechnischen Aussagen. Deine emotionalen Beiträge über die Bundeswehr zeigen mir jedoch Deine Grenzen. Danke für euren Podcast.

ich find das ja noch eher zu wenig ! Ich fordere selbst städnig Leute und Entscheidungsträger zu klaren Haltungen gegen Krieg, Ausbeute, Geheimdienste und Bundeswehr auf.

Ich sehe dies ebenso.

Auch die letzte Sendung, in der man sich so herrlich über die übersensiblen Prinzessin-auf-der-Erbe-Polizisten lustig gemacht hat, empfand ich stellenweise als grenzwertig.

Ich schätze den Podcast als Informationsquelle für netzpolitische Themen wirklich sehr und möchte an der Stelle auch einmal herzlich Danke sagen, dass dieses Angebot besteht.

Allerdings könnte man vielleicht über eine bessere Trennung von Netzpolitik und Rest sowie zwischen Information und puren Meinungsbeiträgen nachdenken.

Ja, es muss endlich im Bodcast zwischen Nachricht und Kommendar unterschieden werden. Am Besten mit akustischen Einspielern, die vor Meinung warnen. Das würde ich mir wünschen, damit ich die Meinung rausfiltern kann und nur die Objektivität bleibt.

Vielleicht hätte ich das anders formulieren sollen, mir ist klar , dass keine strikte Trennung zwischen Objektivität und Subjektivität zu leisten ist und dies wäre zudem auch gar nicht wünschenswert, da gerade die Einordnung und Kommentierung der rohen Fakten durch die Podcaster den Podcast wertvoll machen.

Was ich mit „PURE Meinungsbeiträge“ meinte sind eher solche Beiträge, die mit dem Thema, welches immerhin namensgebend für diesen Podcast ist, eigentlich überhaupt nichts zu tun haben und die eine kontroverse Materie nur aus einer (beschränkten) Sichtweise vermitteln.

Man höre an dieser Stelle noch einmal bei 1:55:00 rein, wie Tim etwas kleinlaut einschiebt, dass es mehr als eine Meinung zu dem Thema geben kann. Eine Diskussion zum Thema Bundeswehr ist sicher noch mehr offtopic, aber der ganze Beitrag setzt nun mal als Grundkonsens voraus, dass die Bundeswehr die dunkle Seite der Macht darstellt. Insofern man dies nicht oder zumindest nicht in dieser Form teilt, ist der gesamte Beitrag ungenießbar, da schlichtweg das Verständnis für das Problem fehlt.

Ich möchte auch diesen Beiträgen nicht die Existenzberechtigung absprechen, aber das ist dann nicht mehr wirklich „Logbuch: Netzpolitik“, sondern vielmehr „Linus‘ Blog“.

PS

Bei deinem Kommentar fiel es mir außerordentlich schwer, den inneren Grammar N*zi zu bändigen.

Meine Lieben,

Ich freu mich, dass ihr euch auch mal an meiner Meinug reibt. So soll es sein.

Ihr seid auch die besten Beispiele, dass die Hörerschaft sehr gut trennen kann, ob sie gerade mit Fakten (zu Beginn des Themas) oder Meinungen (zum Ende des Themas) beschallt wird.

Ist doch super – vor allem, wenn Tim und ich mal unterschiedlicher Meinung sind.

Dass es da kein akustisches Piepsignal braucht, sollte klar sein ;)

Und wer mit guten Argumenten andere Meinungrn vertritt, wird in der nächsten Sendung vorgelesen.

Ich sehe keinen Grund, irgendwas zu ändern…

Ihr etwa ernsthaft?

Nein, eigentlich hast du recht, wirklicher Änderungsbedarf besteht vermutlich nicht.

Ich glaube ich habe mich von dem Konfetti etwas „triggern“ lassen, da ich solche Aktionen einfach als Unart empfinde.

Von der Bundeswehr kann man halten was man möchte, aber Herr Feldhaus war nicht auf der Veranstaltung um für die Bundeswehr Werbung zu machen, sondern um als Fachmann über PR-Strategien zu sprechen.

An der Stelle könnte man auch einfach einmal seine Abneigung gegenüber der Bundeswehr herunterschlucken, denn aus fachlicher Sicht ist Feldhaus sicher ein interessanter Gast und man kann schließlich auch von seinen Feinden lernen.

Wenn aber ein Gast, der in der Funktion eines Marketingexperten geladen wurde, nur auf seinen Arbeitgeber reduziert wird, dann ist das vielleicht etwas verbohrt.

Das gleiche Phänomen ist auch durchweg im Politikbetrieb zu beobachten, wenn der Sachverständige der anderen Fraktion einfach kategorisch ignoriert wird, weil man in ihm nicht den Sachverstand, sondern nur die andere Fraktion sieht.

Außerdem kann ich den Sinn einer Ladung Konfetti keinesfalls nachvollziehen.

Protest dagegen, dass ein Vertreter der Bundeswehr mitdiskutieren darf, kann man auch zivilisiert an die Organisation der Veranstaltung richten.

Außerdem bezweifle ich mal, dass die Zuhörer einer Ladung Konfetti bedurften um zu erkennen, dass der Typ auf der Bühne von der Bundeswehr ist und man das ganze kritisch sehen kann. Das Publikum, das die republica anzieht, ist meinen Eindrücken nach durchaus smart genug um sich seine Meinung auch ohne Konfetti bilden zu können.

Mir fällt es schwer, in der Aktion etwas anderes als Mobbing aufgrund der politischen Einstellung des Gegenübers zu sehen.

Ich mag in diesem Punkt vielleicht etwas spießig sein, aber mein Ideal von Kommunikation ist, dass man versucht sein Statement mit Worten zu machen. Diese ganze Tortenwerferei von letztem Jahr empfinde ich (wenn auch als durchaus witzig :) ) eher als Armutszeugnis für die Streitkultur.

Eigentlich wollte ich hier kein Traktat verfassen, mir war es nur wichtig darzustellen, was da bei mir (persönlich) beim Podcasthören schiefgegangen ist:

Du hattest ein Problem mit dem Bundeswehr-Typ aber keines mit dem Konfetti.

Ich hatte kein Problem mit dem Bundeswehr-Typ aber eines mit dem Konfetti.

Da hat einfach der Grundkonsens gefehlt, was den das Problem an der Geschichte ist, weswegen der Beitrag für mich als Hörer durchweg keinen Sinn gemacht hat.

Kann passieren, darf passieren, sicher kein Grund irgendwelche größeren Änderungen vorzunehmen.

Nochmals vielen Dank fürs Podcasten <3

Das ist überhaupt sich das Hauptproblem an der Media-Convention-Sache. Das Hauptproblem ist, dass die Moderatorin die Diskussion verboten hat.

In meiner Wahrnehmung ist es Kern der republica, dass alle Diskussionen erlaubt sind. Niemand beklagt sich, dass de Maizière da war – weil er sich der Diskussion gestellt hat. Und das ist immer eine Bereicherung für alle.

Die Media Convention scheint da eine fundamental andere Ausrichtung zu haben.

Also so lange Linus sich eine Stunde hinsetzt und sich den Bundeswehr-PR-Kram anhört, ohne zum Zeitsoldaten zu werden, werdet ihr euch doch sicherlich seine fundamentalpazifistische Zivildienstleistendenpropaganda anhören können, ohne gleich zu konvertieren…

Alles gut.

Damit bricht jedoch auch die Behauptung zusammen, jemand mit Deutschlandfahne sei ein potentieller Nazi.

Damit wirst du klarkommen müssen.

Sowohl bei euch als auch im entsprechenden Beitrag bei Heise wurde teilweise der Eindruck erweckt, TAN-Listen seien die bessere Alternative, was nicht stimmt.

Der Grund, warum man von den TAN-Listen weg wollte, ist der, dass sie nicht sicher und trotz des jüngsten Hacks auch deutlich unsicherer als jedes mTAN-Verfahren sind, weil sie bei Kompromittierung des Clients relativ einfache MITM-Attacken erlauben.

Aus verschiedenen von euch genannten Gründen ist mTAN keine besonders gute Idee. Trotzdem müssen hier mindestens zwei Geräte/Kanäle übernommen werden um erfolgreiche Angriffe zu fahren, was den Aufwand in der Praxis deutlich erhöht. Deshalb hat es auch so lange gedauert, bis entsprechende Attacken in freier Wildbahn gesichtet wurden.

Was die Sicherheit angeht ist die klare Reihenfolge der Verfahren von sicher zu unsicher immer noch:

1. chipTAN

2. mTAN

… (lange nichts) …

3. iTAN (Listen)

Ich fände es gut, wenn ihr das nochmal klar stellen würdet.

Ich denke, dass wir sehr genau herausgearbeitet haben, warum Flickr-Code mit Bindung an IBAN und Betrag sicherer ist.

Darüber hinaus bin ich aber aus den dargestellten Gründen ohnehin Freund der Unsicherheit in diesem Bereich.

Beim Online-Banking ist mein Schutzziel ja, dass ICH kein Geld verliere, nicht dass das sicherste Verfahren zum Einsatz kommt, welches im Zweifelsfall aber bedeutet, dass ich Geld VERLIERE, wenn ich fahrlässig bin.

Ich habe mal anlässlich des mTAN-Dingsies bei meiner Band angefragt warum die kein chipTAN machen. Die Antwort ist wenig überraschend.

„Nicht Mobile“, „Die mobileTAN entspricht – ebenso wie die anderen in der DK eingesetzten Verfahren zur Identifikation im Online-Banking – dem Stand der Technik und den Sicherheitsstandards der in der DK zusammengefassten Banken und Sparkassen., „Unser online crypto ist doch sicher!!!1“.

Warum frage ich eigentlich, das hätte ich mir auch selber beantworten können…

Ich hätte ja „Hausdurchsuchung as a Service“ als Sendungstitel genommen.

:-)

„cyber peace“ hat aus meiner Sicht übrigens den Nachteil, dass man sich auf die Setzung des „cyber war“ einlässt (und dass man den Begriff „cyber“ in einem nicht-kybernetischen Kontext verwendet *schüttel*).

…

Kennt ihr eigentlich „Der Cyberer von Oz“ von L. Frank Syntaxbaum?

Zauberwar :-O

Zur Bundeswehr: Ich denke, da braucht es ein Verbot von Werbetechniken, durchgesetzt durch eine Prüfung werbender Materialien und Veranstaltungskonzepte durch ein ziviles Kontrollgremium. Ich sehe nicht warum man Organen des Staates in ihrer Werbung Mittel wie Emotionalisierung oder die Verwendung von Darstellern erlauben sollte, schließlich dienen diese der Umgehung einer kritischen Haltung bei der Zielgruppe.

Das Wesen von Werbung ist Emotionalisierung, oder?

Ich würde sagen eine reine Angebotsinformation fällt immer noch unter Werbung.

Danke Tim für den dezenten Hinweis, dass es auch Menschen gibt, die die Bundeswehr nicht als staatlich sanktionierte Mördertruppe sehen, sondern als verfassungsgemäße Organisation des Bundes zur Landesverteidigung, der Erfüllung von Bündnis pflichten und dem gewaltsamen Erkaufen von Zeit zur Herbeiführung politischer Lösungen in Bürgerkriegsregionen, wo die gewissenlosesten Schlächter sonst freie Bahn haben. Es gibt durchaus Menschen, die in der Bundeswehr bewusst arbeiten und ihren Einsatz als Idealismus bezeichnen genauso wie Linus den seinen für ein offenes Netz und Pazifismus. Das diese auch Nachwuchs für die Bundeswehr werben wollen, ist aus ihrer Sicht keine Charakterschwäche, sondern nur folgerichtig. Dass sie dabei auch auf der Rebublica als der mittlerweile bedeutensten Netzlonferenz suchen, scheint mir angesichts des neugegründeten Cyberkommando absolut sinnvoll.

Zumal es ja durchaus auch Urgesteiner der ehemaligen Bloggerconvention gibt, die Soldaten und Militärthemen dort schon länger eine Stimme geben, wie Thomas Wiegold mit Augengeradeaus.net und Sascha Stoltenow mit Bendler-blog .de.

Man kann sich fragen, ob ein ständiges Ausgrenzen der Bundeswehr aus Bildungseinrichtungen, Diskussionen und Konferemzen nicht mit dazu beitragen kann, dass immer weniger fähige, belastbare und idealistische Menschen zu ihr stoßen somit eher rechte Dumpfbacken die Lücke zu schließen suchen.

Ansonsten prima Sendung und super Plädoyer gegen das Horten von Sicherheitslücken durch Geheimdienste und Behörden. Den Seitenhieb auf das BSI fand ich mehr als gerechtfertigt. Diese Behörde ersetzt ihr mit eurem Podcast so ganz nebenbei.

Danke Linus, danke Tim!

„Soldaten und Militärthemen […] eine Stimme geben“ wird den beiden Blogs in keiner Form gerecht. Sie begleiten das Militär kritisch und stellen Themen der Diskussion.

Genau das wollte die Media Convention nicht, und deshalb war das auf der republica fehlplatziert. Wie ich oben schon schrieb: De Maizière auf der Bühne mit Constanze und Markus – kein Problem.

Ich bin ganz deiner Meinung, dass beide Blogs großartige Beiträge zu kritischer Diskussion der Sicherheitspolitik leisten , die weit über die von mir angesprochenen Eigenschaften hinausgehen . Aber eines tun sie nicht, nämlich die Bundeswehr und ihre Nachwuchswerbung per se als amoralisch zu konnotieren.

Dass du diese Einstellung hast und sie in eurem Podcast auch vertrittst ist voll ok. Nur wollte ich Rückmeldung geben, dass das Vereinnahmen der Rebublica als Veranstaltung schon immer fundamentalpazifischer Menschen aus meiner Sicht nicht ganz stimmig ist.

Auch finde ich, dass es der Respekt vor der Meinung Andersdenkender gebietet, diese erstmal ihren Vortrag halten zu lassen , um danach in eine Diskussion einzusteigen. Ob Konfettibeschuss im Rahmen einer solchen Diskussion ein gutes Argument ist oder von den Zuhörern nicht eher als moralische Bevormundung empfunden wird, die einer offenen Diskussion eher schadet, sei mal dahingestellt.

neben hostel und hotel und bead and breakfast und old-school ich kenn doch noch jemanden in Leipzig,

es gibt auch Gruppenhäuser (so Schulandheim style) und es gibt Ferienwohnungen, ein ganz angenehmes bspw. hier http://leipzig-monteurhaus.de/?page_id=1180

2-3km zu Fuss, sind aber wohl nicht die ersten die auf die Idee kamen.

Hi Linus. Hi Tim.

Noch eine Anmerkung zum Thema #wannacry bzw. zum Thema bezahlen bei Ransomeware generell:

Wenn man für die Entschlüsselung der Daten bezahlt und etwa die USA die Meinung vertreten, dass die Angreifer dem IS, Nordkorea oder einer anderen, auf ihrer roten Liste stehenden, Organisation/Regierung zuzurechnen sind, wird man als (finanzieller) Unterstützer betrachtet. Für Firmen führt das dazu, dass sie vom amerikanischen Markt ausgeschlossen werden. Für Privatpersonen dazu, dass sie besser nicht mehr amerikanisches Hoheitsgebiet betreten sollten, wenn sie nicht Gefahr laufen möchten, womöglich festgenommen zu werden. Andere Länder werden ähnlich verfahren.

Gerade in Anbetracht dessen, dass die USA bei solchen Dingen sehr restriktiv und wenig differenziert vorgehen und auch gerne mal über das Ziel hinaus schießen, sollte man es sich also sehr gut überlegen, ob man mit so einem Flag rumlaufen möchte.

Gruß,

Eggerten

Danke für eure Zusammenfassung und Einordnung der republica-Probleme (sowohl „zu viele Bühnen“ als auch „Bühne für Bundeswehr“). Ich hoffe diese Beispiele werden intensiv studiert bevor beim Kongress die immer wieder vorgeschlagenen fremdkuratierten Bühnen eingeführt werden.

Wie man es anders machen kann ist mir momentan noch unklar, als warnendes Beispiel taugt das aber auf jeden Fall.

Ja, das habe ich auch als großes warnendes Beispiel aufgefasst.

Leider!

Hallo Linus, hallo Tim,

tolle Folge, vielen Dank.

Nach meinem Verständnis hält Linus die Verschärfung des IT-Sicherheitsgesetzes für nicht Zielführend. Ich hoffe, ich habe das richtig gedeutet… Falls dem so ist bin da offen gestanden anderer Meinung.

Zum IT-Sicherheitsgesetz an sich: Ich habe in den letzten Jahren zahlreiche Entscheider in Krankenhäusern oder bei kommunalen Energieversorgen getroffen, die sich auf Grund dieses Gesetzes erstmals darüber Gedanken machen mussten, ob die Benennung eines CISOs / Informationssicherheitsbeauftragten nicht vielleicht doch langsam mal angebracht ist, etc. pp. Kurzum: Das Gesetz hat also durchaus eine Wirkung.

Ähnlich verhält es sich teilweise bei kirchlichen Stellen, die auf Grund von internen Vorgaben entsprechende Strukturen aufbauen und Risikoanalysen fahren.

Auf der einen Seite teile ich einen Großteil der immer wieder erwähnten Kritik am genannten Gesetz. Ja, es geht nicht weit genug und ja, organisatorische Maßnahmen oder eine ISO Zertifizierung machen Unternehmen erst einmal nicht sicherer. Auf der anderen Seite sind aber aus meiner Wahrnehmung heraus viele Branchen voll mit frustrierten IT-Leitern und Administratoren, die durch die geforderten organisatorischen Maßnahmen nun endlich eine Möglichkeit haben, Risiken „nach oben“ zu melden.

Auch wenn das jetzt wahrscheinlich eher Wunschdenken ist: Aber wäre eine sinnvolle Erweiterung des IT-Sicherheitsgesetzes nicht genau das, was wir bräuchten, um nach den organisatorischen Maßnahmen nun auch technische Maßnahmen – vielleicht für einen breiteren Branchenkreis als jetzt – einzufordern?

Vielen Dank mal wieder für eine sehr informative und erfreulich kritische Sendung. Ich war auch bei der republica, und war auch etwas verwundert dass es teilweise eher etwas von einer Werbe- /Marketingveranstaltung hatte. Allerdings gab es ja auch sehr eindeutige Statements und Appelle. Das Überangebot hat mich auch erschlagen.

Thema Banken:

Aus Erfahrung kann ich berichten, dass keineswegs die Banken die Folgen ihrer unsicheren Technik tragen.

Wenn es zum Verfahren kommt, dann behauptet die Bank einfach „Unser Verfahren ist sicher. Deswegen muss der Kunde seine Sorgfalt verletzt haben.“ und schwups ist die Beweislast beim Kunden, der natürlich nie beweisen kann z.B. eine PIN nicht notiert zu haben. Wie auch!

Deswegen ist ein ganz wichtiger Teil in AGBs auch die Beweislastumkehr.

Erst dann stimmt Linus‘ Aussage. Nur sind das leider die wenigsten Banken.

Kennt jemand von euch zufällig eine Übersicht über die ganzen netzpolitikbezogenen Gesetzesverschärfungen der jüngsten Zeit? Ich habe bei Vorratsdatenspeicherung, Staatstrojaner, Biometriedatenverteilung aus Pässen und Funkzellenabfrage (und was habe ich vergessen?) den Überblick verloren.

Danke fuer (wieder einmal) prima Aufarbeitung des aktuellen Themas. Ich schicke LNP regelmaessig im erweiterten Bekanntenkreis herum, gerade bei eher fachfremder Klientel. Insofern mal Lob, dass ihr es haeufig schafft, eure Themen so herunterzubrechen, dass auch Neulinge recht gut mitkommen.

Was mir im Dunstkreis von WannaCry aufgefallen ist, ist der grosse Cybergraben. Also die Kluft, die zwischen all denen steht, die den Begriff „Cyber“ vollkommen unironisch verwenden, und dem vergleichsweise klein scheinenden Rest. Mir ist im letzten Jahr sehr haeufig passiert, dass ich gleichermassen sarkastische wie flache Wortspiele mit dem ganzen Buzzwordrepertoire von Cyber ueber 4.0 bis XaaS gezogen habe, und meine Gegenueber das eben _nicht_ als Witz sahen. Zuletzt wurde ich gefragt, warum denn so wenige Leute die „CyberSchutz“-Police eines grossen Versicherungsanbieters abschliessen wuerden.

Vor dem Hintergrund: Tun wir uns einen Gefallen, wenn wir die Begriffe ironisch weitertragen, anstatt sie wo’s immer geht als Bullshit aufzuzeigen?

Moin,

das Problem ist: Den Begriff bekommen wir irgendwie nicht mehr weg… :-(

So gibt es leider eine Menge Wörter, die in den allgemeinen Sprachgebrauch übergehen und irgendwann wirkt man wie ein alter verbitterter Deutschlehrer, dem niemand mehr zuhört, wenn er zum Computer „Rechner“ sagen will…

Ich betone immer „Das Wort ‚Cyber‘ bedeutet: ‚Ich habe keine Ahnung, wovon ich rede'“ und werde damit inzwischen gern zitiert… und dann reden die Leute in Ruhe weiter über de Cyber. Und die, die ihnen zuhören, wissen was gemeint ist.

Und deshalb setzt sich das durch.

Vielleicht muss man es einfach auf die Spitze treiben. Zum Beispiel Internetnutzer Cybürger nennen (auch Cybürg). Cyberlin, Internethauptstadt von Deutschland (mit dem Cybär als Maskottchen). Cyberien, die Heimat des russischen Hacktrolls. Kybel für die vernetzte Landwirtschaft.

Irgendwann sollte der Brechreflex einsetzen… :P

Hallo Euch beiden,

Danke für die hervorragende Aufbereitung der Themen und die herrlich platzierte Ironie.

Zu einem Thema fand ich Linus Nachsichtigkeit für die IT Verantwortlichen rund um WannaCry Sicherheitsprobleme deplatziert. Vor allem für die IT’ler im Gesundheitssektor in Bereichen, wo es um Patientensicherheit geht, gehören sie alle an den Pranger und das sind nicht unbedingt die Betriebssytemhersteller.

Meine Härte – und vielleicht auch Verbitterung – kommt daher, dass ich einige Zeit auf dem Gebiet verantwortlich war und sehen musste, wie immer wieder mit dem gleichen Strickmuster die Sicherheitsstandards untergraben wurden und immer noch werden.

Schuld sind dann die ominösen Cyberkriminellen. An den Pranger gehören immer wieder – das macht Ihr schon für andere Bereiche aber spätestens bei Fahrlässigkeit für Leib und Leben von Patienten, ist es gar nicht lustig – Politiker die Inkompetenz verbreiten und fördern, politische Beamte mit IT Verantwortung, die inkompetent sind, IT Verantwortliche die von der IT nur wissen, dass die nichts kosten darf. Also alle IT’ler.

Nein, das Letzte ist natürlich Quatsch, aber wie könnte man das für die ersten drei Kategorien machen. In der Pharmabranche gibt es die Qualified Person, die persönlich für Fehlentscheidungen haftet auch nach dem Abscheiden aus dem Amt für die Misetaten in der Amtszeit!. Diese Person ist immer für die Betriebserlaubnis notwendig. GxP hat sich in der betroffenen Pharma IT durchgesetzt.

Einen wichtigen Schritt in diese Richtung habt Ihr schon gefordert: Produkt- bzw. Herstellerhaftung. So wie die FDA in USA für Medikamente könnte in der EU das für IT gelten, zumindest wo Menschenleben direkt oder mittelbar betroffen ist, also Krankenhäuser, medizinische Gerätebau, Fahr-/Flugzeugtechnik, etc. und für eingesetzte Hard- und Software.

Meine Unterstützung habt Ihr.