Feedback — Wahlcomputer vs. Fox News — Abitur-Fail in NRW — Internet-Wache — Digitale Gewalt — Verschwörhaus — ZPS-Phishing — Termine

Nach unserer Livesendung mussten wir aus privaten Gründen noch mal eine kurze Pause einlegen und legen jetzt wieder los. Wir greifen Euer Feedback auf und diskutieren erneut das heiße Thema AI, kommentieren die Vorgänge rund um Fox News in den USA, beklagen die Unfähigkeit des Staates, einen Dateidownload zu organisieren und besprechen den Gesetzentwurf zur Bekämpfung von "Digitaler Gewalt", der deutlich weitreichendere Massnahmen mitzubringen scheint als der Arbeitstitel nahelegt. Dazu noch Nachrichten von ZPS und Termine.

Für diese Episode von Logbuch:Netzpolitik liegt auch ein vollständiges Transkript mit Zeitmarken und Sprecheridentifikation vor.

Bitte beachten: das Transkript wurde automatisiert erzeugt und wurde nicht nachträglich gegengelesen oder korrigiert. Dieser Prozess ist nicht sonderlich genau und das Ergebnis enthält daher mit Sicherheit eine Reihe von Fehlern. Im Zweifel gilt immer das in der Sendung aufgezeichnete gesprochene Wort. Formate: HTML, WEBVTT.

Transkript

Shownotes

Intro

Empfehlungen

Raumzeit

- raumzeit-podcast.de: Raumzeit | Raumfahrt und kosmische Angelegenheiten

Der Spion in unseren Handys

- zeit.de: Pegasus: Der Spion in unseren Handys

tschunkelmusik

- tschunkelmusik.de: tschunkelmusik

- soundcloud.com: tschunkelmusik on SoundCloud

- soundcloud.com: Karfreitägliche Tanzlustbarkeit by tschunkelmusik

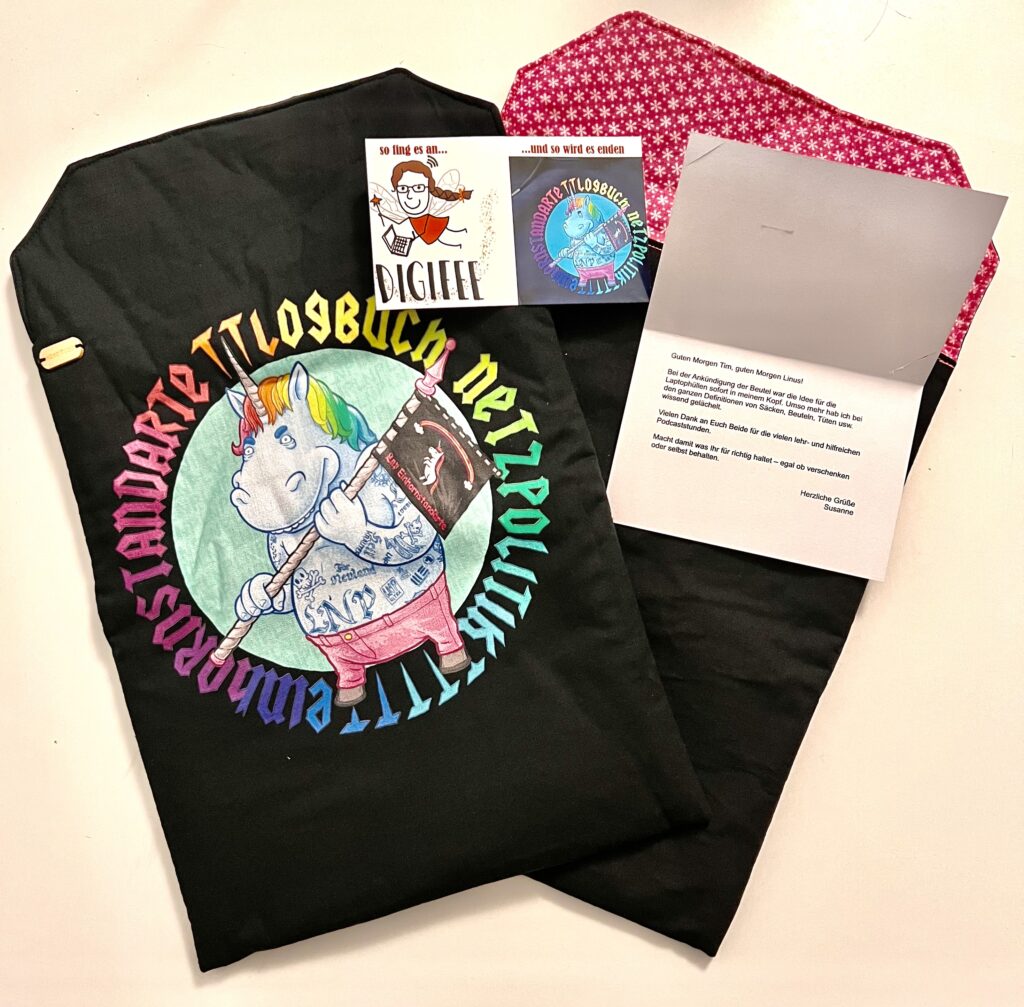

Verlosung: Raumbindende Packmittel für Tragbare Rechner

Kommentiere mit korrekter E-Mail-Adresse, um was es sich im Bild oben handelt :)

Feedback

Freie AI

- open-assistant.io: Open Assistant

Kosten von ML-Training

- logbuch-netzpolitik.de: Kommentar von Sebastian

Das Wesen von AI

- logbuch-netzpolitik.de: Kommentar von Patient Parrot

Linus bei hr2 Der Tag

Wahlcomputer vs. Fox News

- reuters.com: Fox settles Dominion lawsuit for $787.5 million over US election lies | Reuters

- bbc.com: Rupert Murdoch: Will he be damaged by the Fox News and Dominion case?

- edition.cnn.com: What’s next for Fox and Dominion? More lawsuits seeking accountability for corrosive 2020 election lies | CNN Business

- nytimes.com: On Eve of Trial, Discovery of Carlson Texts Set Off Crisis Atop Fox

Abitur-Fail NRW

- netzpolitik.org: Abitur in NRW: 600.000 Liter giftiges Downloadwasser verseuchen Rhein bei Düsseldorf

- t-online.de: Abitur in Nordrhein-Westfalen einen Tag vor Start verschoben

- heise.de: Nach NRW-Abi-Panne: Sicherheitslücke auf Schulserver enthüllt tausende Nutzer

- rp-online.de: Erneut Panne beim NRW-Abitur

Internet-Wache

- twitter.com: Tweet von polizeiberlin

- chaos.social: linuzifer: "Hausdurchsuchung, weil jemand 3.000 Mails an die …" – chaos.social

- berlin.de: Verdacht der Computersabotage – Durchsuchungen bei Tatverdächtigem – Berlin.de

- golem.de: Mann soll Polizei mit Anzeigenflut gestört haben

“Digitale Gewalt”

- netzpolitik.org: Eckpunktepapier: Die Fallstricke beim Gesetz gegen digitale Gewalt

- dr-datenschutz.de: Eckpunkte für ein Gesetz gegen digitale Gewalt

- netzpolitik.org: Justizministerium: Urheberrechtsverletzungen sind jetzt digitale Gewalt

- ccc.de: CCC | Chaos Computer Club warnt vor geplantem Gesetzesvorhaben zu “Digitaler Gewalt”

- netzpolitik.org: Geplantes Gesetz gegen digitale Gewalt: Accounts sperren, IP-Adressen einfrieren

- bmj.de: BMJ | Aktuelle Gesetzgebungsverfahren | Eckpunkte für ein Gesetz gegen digitale Gewalt

- heise.de: Gesetz gegen "digitale Gewalt": Vorratsdatenspeicherung "durch die Hintertür"

- gesetze-im-internet.de: § 823 BGB – Einzelnorm

- bmj.de: Eckpunkte

- bundesregierung.de: Koalitionsvertrag: “Identifizierungspflicht lehnen wir ab. Anonyme und pseudonyme Online-Nutzung werden wir wahren.”

- media.ccc.de: Digitale Gewalt gegen Frauen

Verschwörhaus

- netzpolitik.org: Hackspace in Ulm: Verschwörhaus verliert seinen Namen an die Stadt

- cdn.netzpolitik.org: PM des Gerichts

- twitter.com: Tweet von verschwoerhaus

ZPS-Phishing

- netzpolitik.org: Kritik an Anklage gegen Aktionskünstler: „Staatsanwalt auf Künstlerjagd“

- netzpolitik.org: Zentrum für Politische Schönheit: Bundeswehr nahm Aktionskünstler ins Visier

Termine

Bonn: Cryptocafé im Open Space

Tübinger Tag der digitalen Freiheit

- tdf.cttue.de: Tübinger Tag der digitalen Freiheit